Al director de Riesgo Empresarial de Deloitte, Andrés Casas, no se le olvida aquel 24 de diciembre. Su cliente, una tienda en línea, vio desaparecer su canal de ventas en Internet.

Como el sitio operaba en una nube híbrida, el gerente de informática se comunicó con su proveedor para recuperar el respaldo de sus datos. “¿No leyó el contrato?”, le dijo el proveedor, según recuerda Casas. “Nosotros nunca hacemos back up ”.

La compañía dueña de la tienda online pasó la Navidad sin vender un solo artículo, cuenta Casas, contratado para buscarle una posible salida al caos.

¿Quién les hizo tal daño?, ¿cómo los encontró? Entender el comportamiento de quienes se encuentran detrás de esos robos es indispensable para protegerse. También, conocer el perfil de su compañía de cara a la web.

Los ciberataques son como robos de carros, pero en versión masiva: los delincuentes salen a la calle buscando una ventana abierta o unas llaves olvidadas.

Esos accesos muchas veces quedan abiertos desde la instalación y configuración de los servidores y los equipos.

Por ejemplo, explica Casas, para los ladrones en Internet es muy fácil acceder a un sistema cuyo administrador viene predeterminado y sin contraseña, o con una contraseña genérica.

“Es como haber dejado la llave olvidada en la puerta del carro”, dice. Los ciberdelincuentes encuentran esas debilidades de manera automatizada y pueden dar con miles de fallas semejantes al mismo tiempo. Cuando las detectan, pueden entrar y robar información o deshabilitar el sitio.

Son redes de crimen organizado que atacan en masa o a objetivos específicos. Aunque los peces gordos (grandes tiendas de ventas en línea o tarjetas de crédito) son muy apetecidos, las empresas más pequeñas no dejan de preocuparse por su seguridad, indica un estudio del laboratorio Eset.

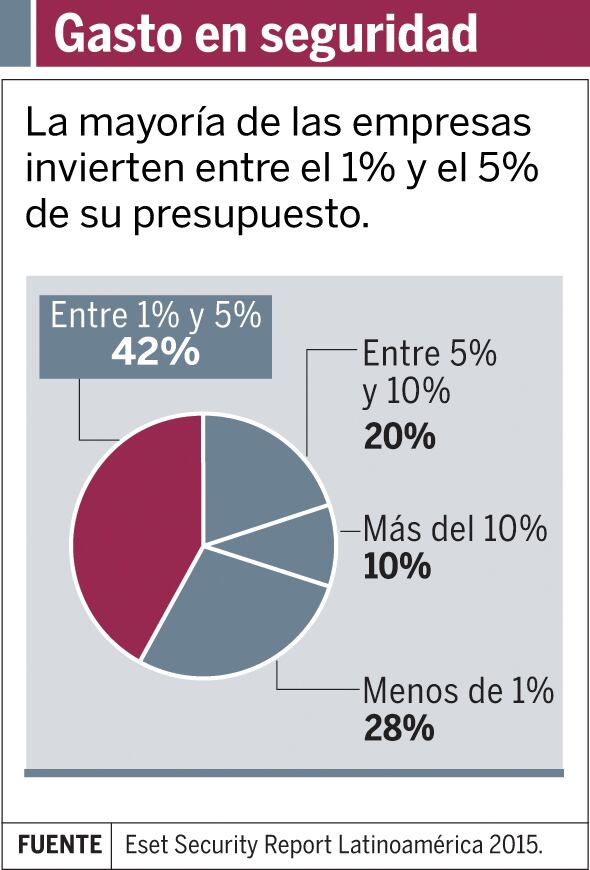

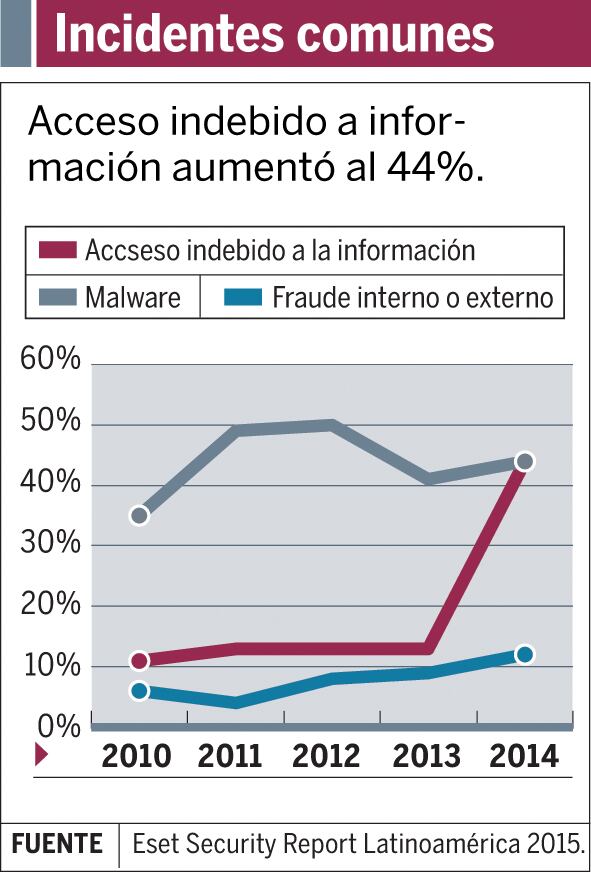

En América Latina, el 44% de las firmas son víctimas del malware ( software creado para dañar sistemas) y del acceso indebido a la información pero invierten poco dinero en protegerse.

¿Cómo vencerlos?

El mayor secreto de un supermercado es la lista de sus proveedores, en cuánto compran sus productos y en cuánto los venden.

Es esa la información que deben resguardar y es ese el primer paso que debe seguir cualquier empresa para prevenir un ataque: definir cuáles son los datos que le interesa proteger. “Si no, estaremos dando palos de ciego”, añade Casas.

Coincide con él Pablo Ramos, especialista en seguridad informática de Eset. “Es necesario saber cuáles son los sistemas que queremos proteger, cómo están compuestos, cuál es la infraestructura con la que contamos”, detalla.

Los especialistas en seguridad de las empresas –o contratados por ellas para darle seguimiento a sus sistemas– deben entender cómo se comportan los black hat hackers (esos que se dedican a internarse en los sistemas para extraer información y hacer un daño) para combatirlos.

Con la expansión de la tecnología se engrosa también la variedad de ataques cibernéticos, pero hay variables que se han mantenido constantes: los ataques más comunes siguen propagándose vía correo electrónico y por medio de dispositivos extraíbles.

Quiere decir que necesitan que el usuario “pique” la carnada e interactúe con un hipervínculo o abra un archivo para ingresar al sistema e infectarlo.

También se ha popularizado el phishing , que engaña a los usuarios de sistemas financieros en línea mostrándoles un sitio falso que emula el de su banco.

Cuando el usuario ingresa sus datos personales, el ladrón informático los succiona y roba directamente el dinero de la cuenta. Muchas veces, ni siquiera importa cuán fortalecido esté el sistema del banco.

Para lograrlo, utilizan la ingeniería social: se vuelven atractivos por medio de fotografías de famosos o noticias rimbombantes.

Contra estos métodos apuntan fuertemente los laboratorios de ciberseguridad del mundo.

“Si uno aprende qué es la ingeniería social y cómo la usan los criminales, podrá estar al día en cuanto a la seguridad sin importar el desarrollo tecnológico”, sentencia el director de Investigación para Latinoamérica de Kaspersky, Dmitry Bestuzhev.

Pero la creatividad de los ciberdelincuentes también juega en este tablero. “No siempre se puede prever lo que no existe”, indica Pérez.

Para adelantarse a los ataques, hay que cerrar todas las puertas y ventanas.

“Los métodos que debemos utilizar radican en tomar todas las medidas de seguridad que puedan desincentivar a los ciberdelincuentes para perpetrar un ataque”, asegura Miguel Pérez, profesor de la carrera en Ciberseguridad de Cenfotec.

El perfil de la empresa definirá si necesitará de monitoreo constante o si deberá implementar otros métodos para prevenir la ciberdelincuencia. Será una apuesta en la que su firma se juegue hasta las ventas navideñas.

Cuide sus datos

Establezca políticas de acceso a los datos que maneja la compañía, según categorías y empleados. Un antivirus no es suficiente para evitar el robo de información.

Use herramientas de autenticación multinivel para realizar transacciones en línea. Evite las plataformas que no utilicen esta modalidad.

Actualice siempre todas las plataformas. La mayoría de sistemas tienen huecos de seguridad que sus fabricantes van sellando mediante actualizaciones con el tiempo.

No se olvide de los móviles pues también son blancos de ataques. Los principios de protección son iguales, pero las herramientas, diferentes.

Fuente Kaspersky Lab.