El grupo de hackers que atacó al Ministerio de Hacienda con el ransomware Conti amplió su rango de acción contra otras entidades, aumentando la presión —teóricamente para el pago de la extorsión de $10 millones— al gobierno, cuya respuesta sigue siendo débil y errática, aumentando la incertidumbre y el golpe de efecto.

Por tercer día consecutivo los servicios en línea del Ministerio de Hacienda amanecieron desactivados. Ocurre lo mismo desde el pasado 18 de abril en la noche con el sitio web del Ministerio de Ciencia, Innovación, Tecnología y Telecomunicaciones (Micitt), cuando la página electrónica de televisión digital fue alterada por Conti. Ambas entidades afirman que se procedió a desactivar otros servicios como medida preventiva para intentar contener y limitar el ataque.

LEA MÁS: Hackeo a Hacienda: ¿qué es el ‘ransomware’ de Conti y cómo protegerse de ciberdelincuentes?

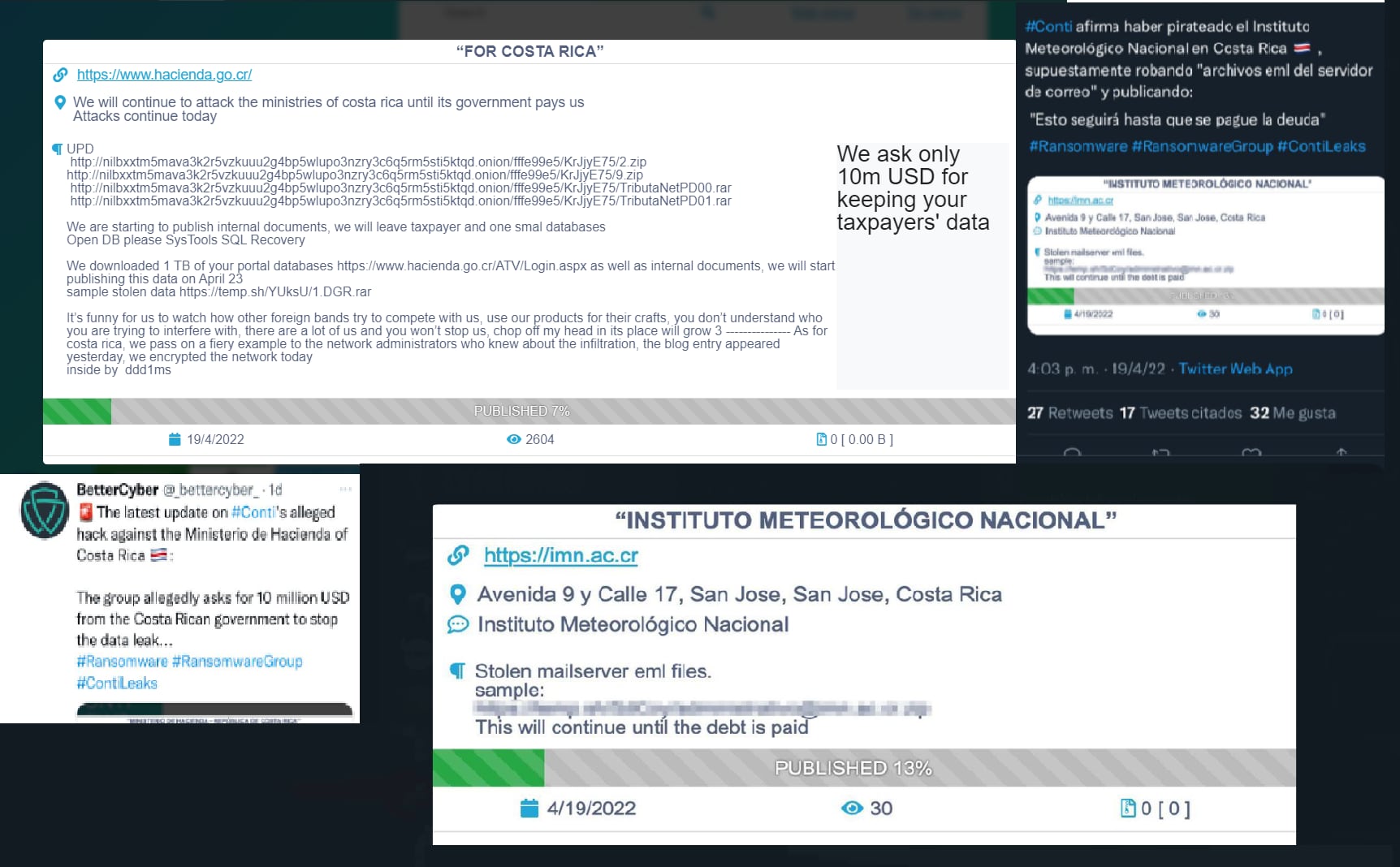

Al día siguiente se les unió un hackeo a la cuenta de Twitter de la Caja Costarricense del Seguro Social, que ningún grupo o hacker se atribuido públicamente, y los anuncios de Conti de haber pirateado el servidor de correo y haber robado correos del Instituto Meteorológico Nacional (IMN). Se le unió otra alerta a Radiográfica Costarricense S.A. (Racsa), según el reporte de Better Cyber, una cuenta en redes sociales que monitorea casos de hackeo.

“Desde el IMN informamos que se recibió una alerta, por medio del Micitt, sobre la vulnerabilidad de nuestro servidor, específicamente el de correos, por lo que se procedió a apagarlo. Ya se está trabajando en solucionar dicha vulnerabilidad”, respondió la oficina de prensa del Ministerio de Ambiente y Energía, al cual está adscrito el IMN. El sitio web del IMN se mantiene en servicio, así como otros sistemas como los que se utilizan para el monitoreo del clima.

🚨 #Conti's latest update on the cyberattack against the Costa Rican Instituto Meteorologico Nacional:

— BetterCyber (@_bettercyber_) April 20, 2022

"The costa rica scenario is a beta version of a global cyber attack on an entire country"#Conti also claims to have hacked https://t.co/OLHBwc0HbP... pic.twitter.com/r7kD2VcI62

Hasta este 20 de abril la comunicación de gobierno se mantiene débil y contradictoria. A mediodía del 19 de abril la ministra Paola Vega, del Micitt, señaló que Hacienda había desactivado varios sistemas y que el pago de pensiones y salarios con cargo a presupuesto nacional se realizaría cuando los servicios estuvieran activado; al final de la tarde, Hacienda comunicó que cuenta con planes de contigencia para el pago de pensiones y otras obligaciones.

Presión de Conti

Mientras el gobierno dice que el Ministerio de Hacienda no ha recibido una solicitud de pago de los ciberatacantes a cambio de los datos, Conti volvió a realizar su publicación original donde indica que extrajo alrededor de 900 GB de las bases de datos de esa entidad. La extracción incluiría alrededor de 100 GB de documentos internos y datos en varios formatos y correos electrónicos. En la misma publicación solicitan $10 millones a cambio de no publicar la información.

LEA MÁS: Estos son los datos de contribuyentes que guarda Hacienda en sus sistemas ATV y TICA

Conti, además, respondió a Elian Villegas, que en televisión minimizó la relevancia del hackeo. “Si el ministro considera que esta información no es confidencial, la divulgaremos. El problema de la fuga no es el problema principal del ministerio. Sus copias también las encriptamos”, aseguró Conti en la información divulgada por Better Cyber. El grupo afirma que lo más probable es que el 70% de la infraestructura no sea posible restaurar.

🚨 #Conti's latest update on the cyberattack against Costa Rica's Ministerio de Hacienda 🇨🇷...

— BetterCyber (@_bettercyber_) April 20, 2022

"If the ministry cannot explain to its tax payers what is going on, we will do it 1) we have penetrated their critical infrastructure, gained access to about 800 servers, ..." 👇 pic.twitter.com/wp2Y8UeGGN

Better Cyber también alertó sobre la posibilidad de que Conti ya esté publicando datos del Ministerio de Hacienda. La entidad respondió el mismo 18 de abril que una información divulgada en redes sociales del Servicio de Aduanas era desactualizada.

La amenaza de Conti se extiendió a otras entidades y sectores: “También tenemos puertas traseras en un gran número en sus ministerios y empresas privadas. Les pedimos mucho menos de lo que gastarán… ya has perdido los 10 millones que nos podrías haber pagado”.

En la alerta del ciberataque contra el Instituto Meteorológico, Conti asegura: “El escenario de Costa Rica es una versión beta de un ciberataque global a todo un país”.

El grupo sostiene que “esto seguirá hasta que se pague la deuda”, de acuerdo a las reproducciones de Better Cyber.

Reclamos

Los sectores empezaron a reclamar más transparencia y que las autoridades informen, como es obligación por la Ley de Protección de la Persona frente al tratamiento de sus datos personales (Nº 8968), cuáles datos fueron afectados, planes de contigencia efectivos y cuándo estarán los servicios habilitados. El gobierno se escuda en que todavía está investigando la situación.

LEA MÁS: ‘Hackeo’ a Hacienda ata de manos a importadores y frena exportaciones vía terrestre

La Cámara Costarricense - Norteamericana de Comercio (AmCham) solicitó este 20 de abril a las autoridades aclarar las medidas a tomar tras el hackeo a los sistemas de Hacienda, que suspendió los servicios de las plataformas de Administración Tributaria Virtual (ATV) y el sistema informático aduanero TICA, debido a las consecuencias directas en el comercio internacional, cumplimiento de obligaciones tributarias y en la seguridad de los datos e información de los contribuyentes y operadores de comercio.

Los empresarios reclaman planes de contingencia actualizados que brinden alternativas para la continuación y reanudación de los servicios. AmCham advirtió que se han emitido algunos lineamientos respecto a las exportaciones, pero las importaciones están suspendidas, elevando los costos de almacenaje. La Cámara advirtió sobre el posible desabastecimiento en un corto plazo de ciertos productos, que perjudicaría directamente a empresarios y consumidores en general.

“Estas vulneraciones a los sistemas informáticos del Ministerio de Hacienda, así como de otros entes públicos deben ser atendidas de manera formal con la mayor prontitud y diligencia, estableciendo consecuencias para los funcionarios responsables”, mencionó Silvia Castro, presidenta de AmCham.

Nuevos casos

La Caja Costarricense de Seguro Social (CCSS) detectó en las últimas horas un ataque cibernético a su portal web de recursos humanos por lo que activó una serie de mecanismos de prevención así como la revisión integral de sus plataformas para determinar el alcance de lo sucedido.

Roberto Blanco Topping, director de Tecnologías de Información de la CCSS, explicó que la situación se produjo este miércoles 20 de abril y que de inmediato la institución procedió a blindar los accesos, dar de baja el portal y coordinar con los equipos técnicos para determinar si se produjo alguna extracción de información o datos, o eventuales accesos a otras plataformas.

“En horas de la mañana los equipos de monitoreo, humanos y en conjunto con las herramientas tecnológicas con las que se cuenta detectaron incongruencias con respecto a la gestión de datos en el portal de recursos humanos de la institución y se determinó que se había producido un ataque externo” detalló Blanco.

El funcionario agregó que inmediatamente se activaron todos los protocolos de seguridad de la organización, se dio de baja el portal y que en este momento se encuentran en un proceso de análisis para ver cuál fue el impacto y determinar los pasos a seguir.

En conferencia de prensa en Casa Presidencial a inicio de la tarde, Jorge Mora, director de gobernanza digital del Micitt, confirmó que en el caso del IMN el servidor afectado fue un servidor de correos electrónicos; en Racsa también habría sido un servidor de “correo menor”, que utilizan algunos usuarios, y no el servidor principal; en el Micitt la alteración del micrositio web de televisión digital.

Paola Vega, del Micitt, agregó en la conferencia de prensa que se trabaja en coordinación con el clúster de ciberseguridad que se formó en el país, donde participan firmas y entidades académicas especializadas en seguridad informática.

Elian Villegas, ministro de Hacienda, confirmó que los hackers tuvieron acceso a información ubicada en algunos servidores, pero que se sabrá con exactitud una vez que se termine el análisis forense de lo que ocurrió. Reiteró que los archivos divulgados son de información histórica no actualizada de aduanas, así como archivos que no están desencriptados. Indicó que se trabaja con Microsoft, que a su vez se apoya en GBM y otra firma, para el análisis de lo ocurrido y la contención.

Racsa respondió hasta media tarde que sus sistemas informáticos operan con normalidad, pero que la tarde de este 19 de abril se identificó un incidente en un equipo que se utilizaba para atender un grupo menor de cuentas internas de correo electrónico, el cual no se encontraba vinculado a ninguno de los servicios que ofrecen a los clientes.

“En todo momento, Racsa se ha mantenido vigilante de la seguridad de sus sistemas de información, lo que permitió identificar este evento y activar de inmediato el protocolo de seguridad para aislar el equipo que almacenaba estas cuentas”, aseguró la empresa pública perteneciente al Grupo ICE. “Racsa continuará vigilante de esta situación y en ejecución constante de las medidas preventivas de seguridad”.

NOTA DE REDACTOR: Información actualizada a las 3:10 p.m.